Eigene App-Registrierung für Microsoft Graph vornehmen

Einige Unternehmen ziehen es möglicherweise vor, ihre eigene App-Registrierung vorzunehmen, anstatt Syncovery als Drittanbieteranwendung zu autorisieren. Auf dieser Seite wird beschrieben, wie Sie Syncovery im Azure-Portal für die Verwendung mit dem Graph-Protokoll registrieren und autorisieren. Sie weisen Berechtigungen auf Anwendungsebene zu, und Syncovery benötigt keine Benutzerkonten, um eine Verbindung zu Ihrer Sharepoint- oder M365-Site herzustellen.

BITTE BEACHTEN: Die Registrierung von Syncovery als eigene App ist nicht erforderlich, um Syncovery mit SharePoint zu verwenden. Dies ist ein recht komplexer Vorgang, und nur wenige Unternehmen tun dies aufgrund ihrer internen Richtlinien. Wir empfehlen dringend, Syncovery einfach wie auf der Sharepoint-Hauptdokumentationsseite beschrieben zu verwenden.

Lesen Sie unbedingt unsere allgemeinere Seite über Synchronisierung, Migration und Datensicherung von SharePoint-Sites und OneDrive, bevor Sie sich entscheiden, Ihre eigene App zu registrieren.

Schritt 1: Entscheiden Sie sich zwischen benutzer- oder anwendungsbasierter Authentifizierung

Syncovery kann die Graph-API entweder im Benutzermodus oder im Anwendungsmodus verwenden. Im Benutzermodus muss jeder Benutzer Syncovery auf seinen Computern einzeln autorisieren, und Syncovery übernimmt die Rechte des Benutzers. Je nachdem, ob Sie Anwendungsberechtigungen oder Benutzerberechtigungen verwenden, unterscheiden sich die Schritte zum Registrieren der App geringfügig.

Schritt 2: Registrieren der App

Gehen Sie im Azure-Portal zur Seite „App-Registrierungen“:

https://portal.azure.com/#view/Microsoft_AAD_RegisteredApps/ApplicationsListBlade

Klicken Sie auf „+ Neue Registrierung“ und geben Sie einen Namen für die App an.

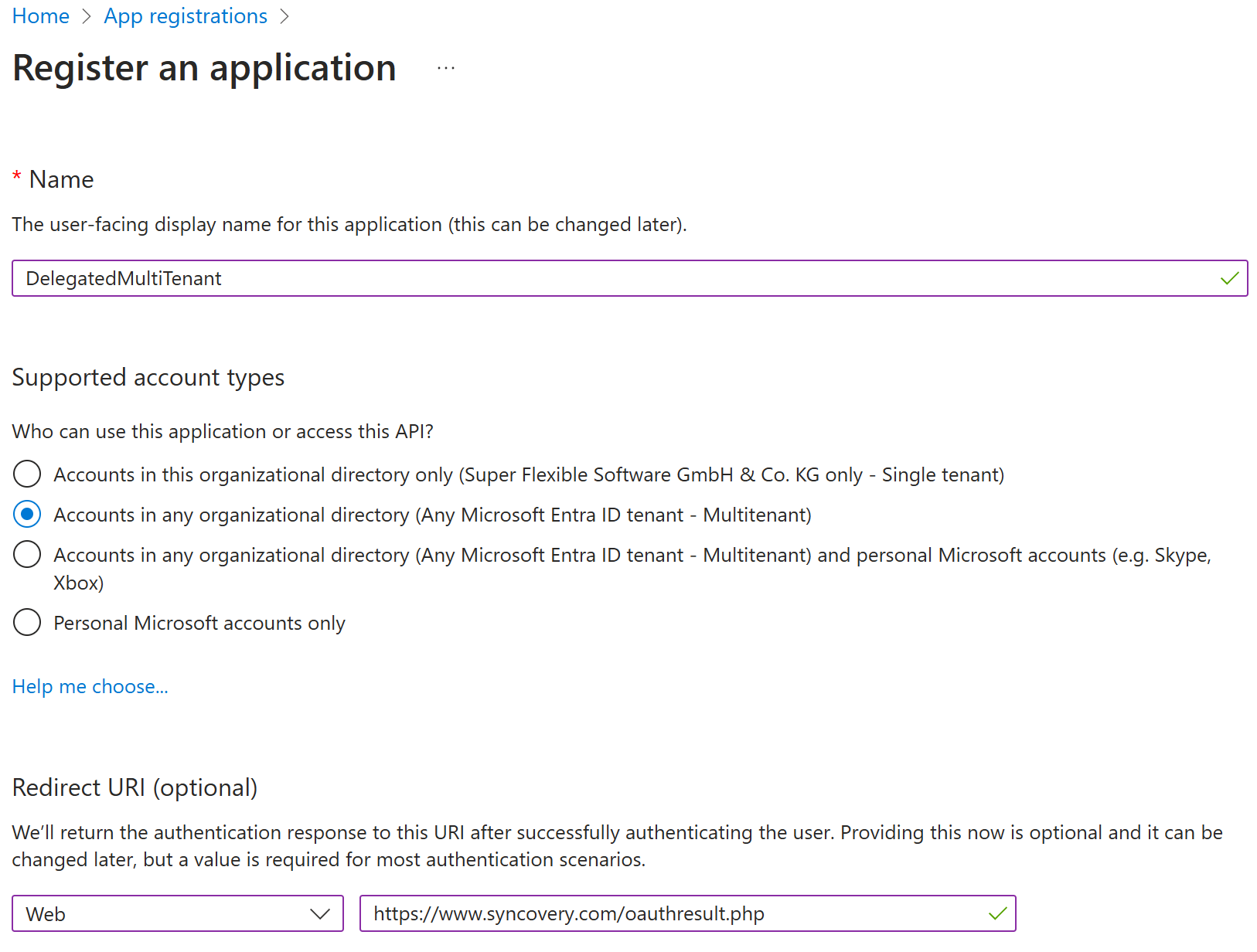

Verwenden Sie diese Einstellungen für die benutzerbasierte Authentifizierung:

- Kontotyp: Wählen Sie das zweite Optionsfeld (Multitenant)

- Umleitungs-URI: https://www.syncovery.com/oauthresult.php

Verwenden Sie diese Einstellungen für die Anwendungsauthentifizierung:

- Kontotyp: Wählen Sie das erste Optionsfeld (Single Tenant)

- Keine Umleitungs-URI erforderlich

Bitte sehen Sie sich diesen Screenshot als Beispiel an:

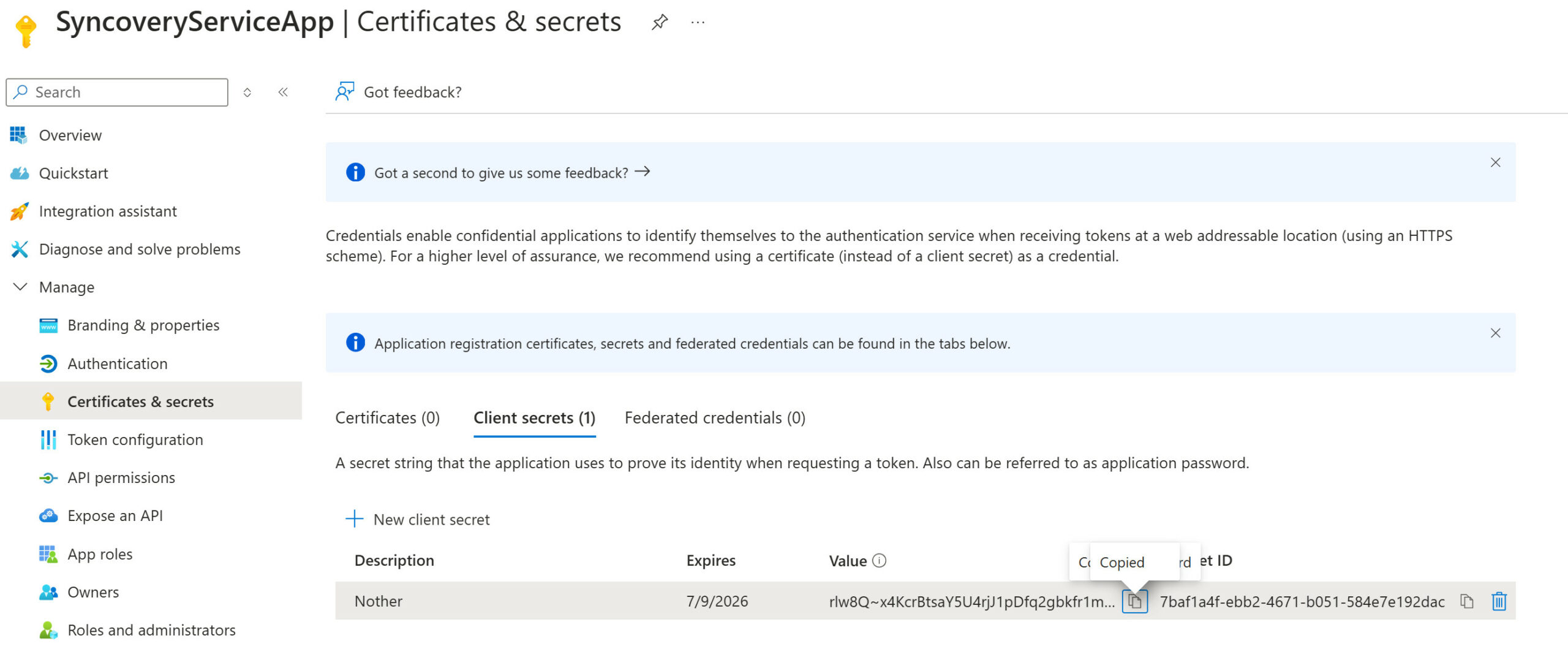

Schritt 3: Erstellen eines Geheimnisses für die App

Klicken Sie als Nächstes auf die App-ID, gehen Sie zu „Zertifikate und Geheimnisse“ und erstellen Sie ein neues Client-Geheimnis. Beachten Sie, dass Geheimnisse ein Ablaufdatum haben und nach Ablauf ersetzt werden müssen. Sie müssen den „Wert“ des Geheimnisses nach Syncovery kopieren, aber nicht die geheime ID. Hier ist ein Screenshot, wie das erstellte Geheimnis im Azure-Portal angezeigt wird:

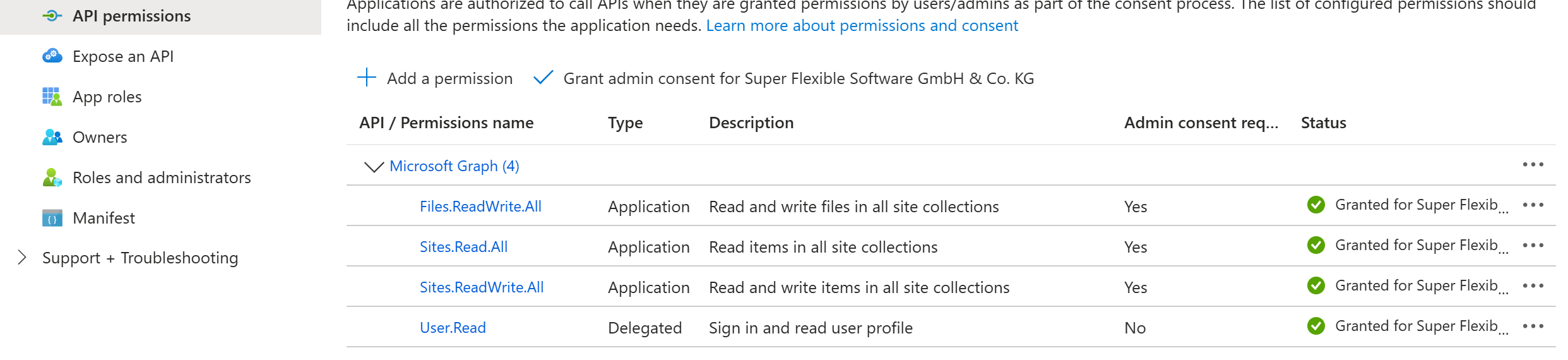

Schritt 4: Berechtigungen

Wenn Sie sich für die benutzerbasierte Authentifizierung entschieden haben, müssen Sie in diesem Schritt nichts tun. Die Berechtigungsbereiche für die benutzerbasierte Authentifizierung werden als „delegierte Berechtigungen“ bezeichnet und müssen nicht im Azure-Portal konfiguriert werden.

Nur wenn Sie Syncovery mit Autorisierung auf Anwendungsebene verwenden, müssen Sie einige Berechtigungen für die Graph-API hinzufügen und diese Syncovery erteilen. Der Screenshot zeigt die für den normalen Betrieb erforderlichen Berechtigungen, obwohl möglicherweise restriktivere Berechtigungen möglich sind (siehe separate Dokumentation für Sites.Selected).

Stellen Sie sicher, dass Sie „Anwendungsberechtigungen“ für die Graph-API hinzufügen, nicht „Delegierte Berechtigungen“.

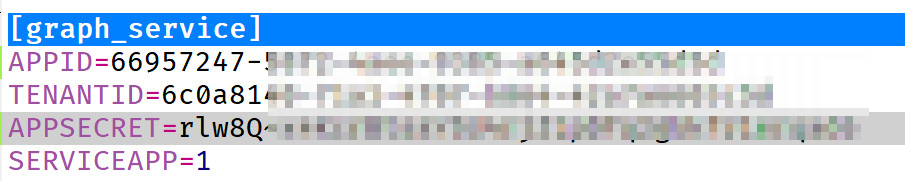

Schritt 5: Hinzufügen der App-Details zu Vault.ini

Wenn Sie sich Syncoverys Vault.ini ansehen, finden Sie separate Abschnitte für jede Cloud-Verbindung. So würde Ihr neuer Abschnitt aussehen, wenn Sie die App-Details Ihrer eigenen registrierten App hinzufügen. Beachten Sie, dass dieser INI-Abschnitt den Titel graph_service trägt. Graph ist das Protokoll und service ist die optionale Konto-ID, die Sie im Dialogfeld „Internetprotokolleinstellungen“ eingeben können. Sie können also tatsächlich etwas anderes als „service“ verwenden.

Bitte beachten Sie, dass die Zeile „SERVICEAPP=1“ nur hinzugefügt wird, wenn die App auf Anwendungsebene autorisiert ist. Wenn Sie möchten, dass jeder Benutzer Syncovery separat autorisieren kann, fügen Sie diese Zeile bitte nicht ein, da sie den interaktiven OAuth2-Prozess verhindert.

Das Geheimnis muss unverschlüsselt zu Vault.ini hinzugefügt werden, aber Syncovery ersetzt diese Zeile durch eine verschlüsselte Form des Geheimnisses, wenn die erste Verbindung mit einem Syncovery-Profil hergestellt wird.

Schritt 6: Erstellen des Syncovery-Profils

Sie können nun wie gewohnt mit dem Erstellen des Syncovery-Profils fortfahren. Klicken Sie auf der Cloud-Seite auf die Schaltfläche „Internet“ und wählen Sie das Graph-Protokoll. Geben Sie die optionale Konto-ID ein, die für den Namen des INI-Abschnitts in Vault.ini verwendet wird (siehe oben). Klicken Sie auf die obere Schaltfläche „Durchsuchen“, um die Sharepoint-Bibliothek auszuwählen, und auf die untere Schaltfläche „Durchsuchen“, um einen Ordner auszuwählen.